01.项目背景:

深圳市某某科技有限公司某某平台目前已正式投入使用,该系统由4项业务模块组成,分别是官网营销端系统、学员端系统、教师端系统、管理端系统等。该系统包括手机APP应用、微信公众号应用。为保证其核心业务应用的持续、稳定运行,实现各核心业务应用之间信息的安全共享,该单位结合自身核心业务系统特点开展信息安全等级保护建设整改工作。在项目推进的前期准备阶段,该单位信息中心对自身业务系统的安全状况为基点,并依据《信息系统等级保护定级指南》对自身核心业务系统的保护进行了定级备案、差距分析与风险评估、安全规划等一系列准备工作。

02.客户需求:

《某某系统信息安全等级保护测评报告》

03.安全需求:

核心信息系统部署于阿里云上,部署了若干应用服务。根据等级保护建设前期调研、评估过程,依据《GB 17859-1999 信息安全技术 信息系统安全保护等级定级指南》和第三方等级保护咨询机构的建议,最终确定本次等级保护建设需求如下:

1.将安全策略、硬件及软件等方法结合起来,构成一个统一的防御系统,有效阻止非法用户进入网络,减少网络的安全风险。

2.定期进行漏洞扫描,审计跟踪,及时发现问题,解决问题。

3.通过入侵检测等方式实现实时安全监控,提供快速响应故障的手段,同时具备很好的安全取证措施。

4.使网络管理者能够很快重新组织被破坏了的文件或应用。使系统重新恢复到破坏前的状态,最大限度地减少损失。

04.解决方案:

在方案设计阶段,以《网络安全等级保护基本要求》、《网络安全等级保护安全设计技术要求》等国家标准文件,并结合行业特性要求、监管单位要求、用户提出的额外安全需求进行系统性方案设计。在满足相应等级安全区域边界、安全计算环境及管理部分要求基础上,最大程度发挥安全措施的保护能力。

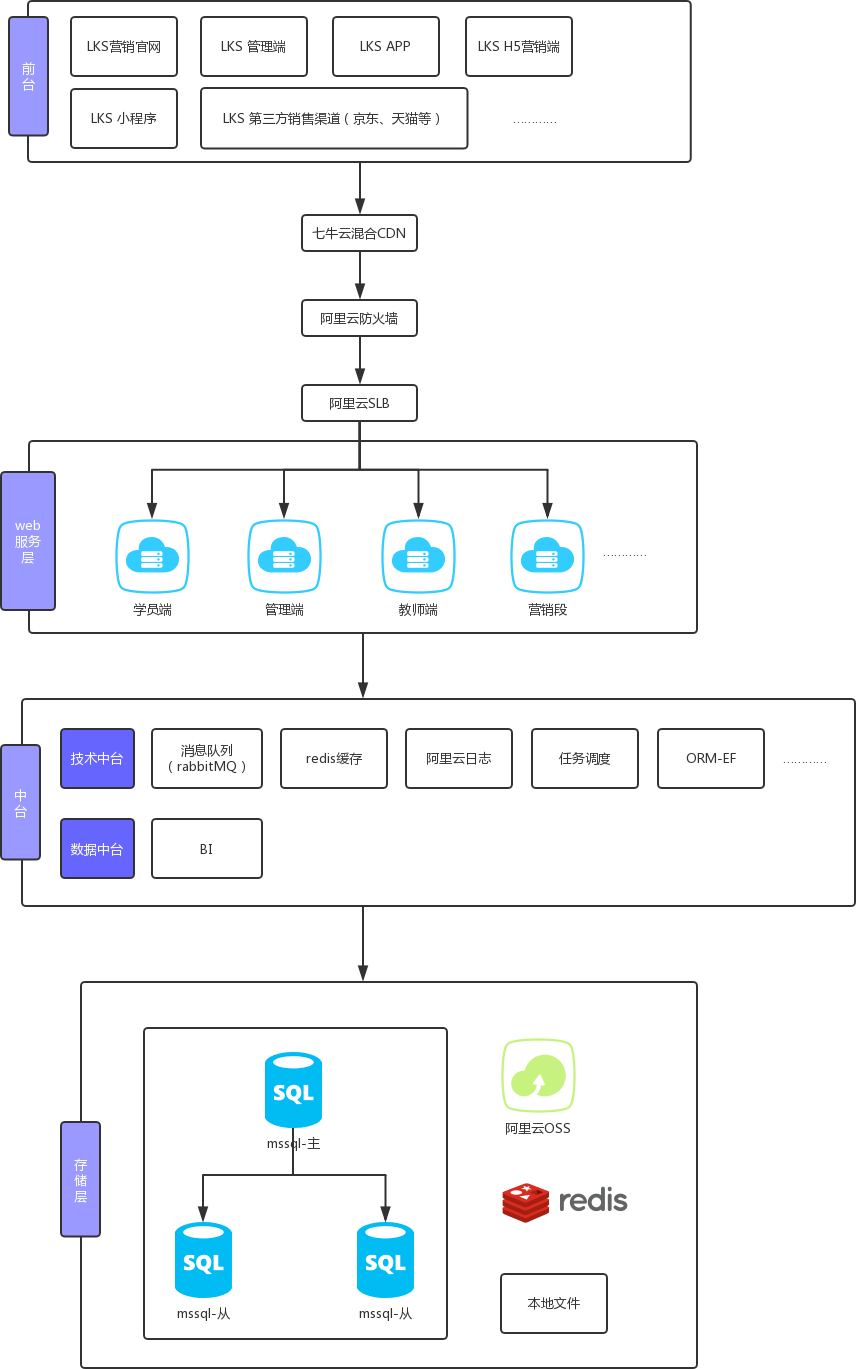

通过对现状资产梳理,差距分析后,先将整体网络架构重新设计,如下图:

某某系统所有服务托管在阿里云上,核心部分部署在13台主机上,其按业务功能处于独立的安全区域内。本系统服务器实现与其他系统逻辑隔离。

安全设计层面:

安全区域边界:网络结构进行优化,所有核心阿里云安全服务重新部署,有网络优先级控制;部署SLB负载均衡;互联网出口区域部署云防火墙、DDOS攻击、web应用防火墙、云安全中心、堡垒机、数据库审计。

安全计算环境:配置安全的符合规范的身份鉴别、访问控制、安全审计模块。

安全管理层面:编写对应安全管理制度、安全管理机构设定、人员安全管理规范、系统建设管理规范、系统运维管理规范。

05.用户收益:

1.从多个层面初步建立了完善的审计机制

安全审计是等级保护中十分强调和关注的安全机制,针对该单位审计能力不足的问题,项目建设中通过分析业务的关键路径和操作行为习惯,设计并部署了日志审计、数据库审计等,针对用户不同层面,不同视角的业务操作进行审计跟踪,从而达到国家等级保护部门和上级主管部门对该单位业务的安全监管要求,以及组织内部责任追溯的业务诉求。

2.实现该单位对敏感个人隐私信息的有效保护

依据等级保护关于身份鉴别、可信数字电文的有关要求,实现对该单位业务系统敏感信息机密性、完整性的全面保护,保障了统计上报数据中关于个人及组织的合法利益。

3.合法合规,明确责任和工作方法,让安全贯穿全生命周期

满足《网络安全法》第二十一条明确规定:国家实行网络安全等级保护制度。网络运营者应当按照网络安全等级保护制度的要求,履行相应安全保护义务,保障网络免受干扰、破坏或者未经授权的访问,防止网络数据泄露或者被窃取、篡改。